locky勒索软件恶意样本分析1

1 locky勒索软件构成概述

前些时期爆发的Locky勒索软件病毒这边也拿到了一个样本,简要做如下分析。样本主要包含三个程序:

A xx.js文件:Jscript脚本文件,以脚本形式存在主要用于邮件传播和方便免杀杀毒软件,用于联网下载PE1

B PE程序(PE1):外壳程序,主要负责解密内存load PE2。

C PE程序(PE2):功能代码存在于该文件,主要负责和C&C服务器通讯获取加密密钥,遍历磁盘驱动器使用crypt系列windows函数对文件加密。

PE1

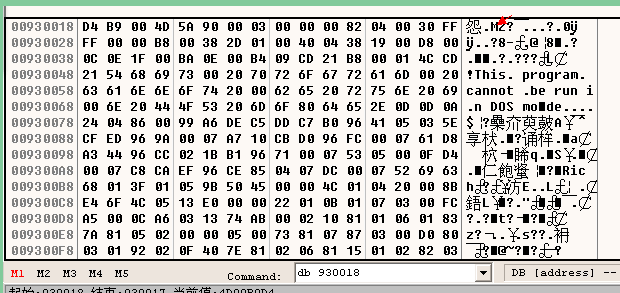

PE2