Struts2 S2-052远程代码执行漏洞分析

天融信.阿尔法实验室 李喆,雨夜,张伟业

一、漏洞或事件描述

1.1漏洞背景

2017年9月5日,Apache官方发布了一则公告,该公告称Apache Struts2的REST插件存在远程代码执行的高危漏洞,CVE编号为CVE-2017-9805。

1.2漏洞概述

Struts2 REST插件的XStream组件存在反序列化漏洞,使用带有 XStream实例的 XStreamHandler进行反序列化操作时,未对数据内容进行有效验证,存在安全隐患,可被远程攻击。

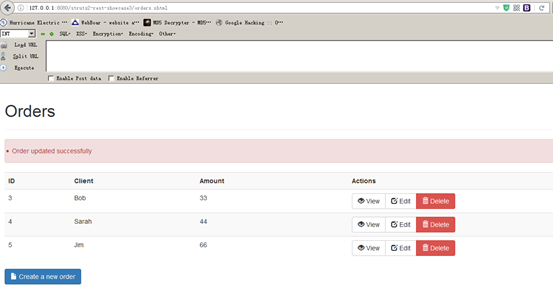

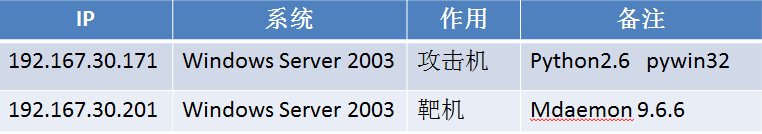

二、漏洞复现

点击edit然后submit抓包