1 背景介绍

近日,部分单位内部网络受到勒索病毒攻击,经确认是“GlobeImposter”勒索病毒的最新变种,该勒索病毒采用高强度加密方式加密用户文件。

攻击者在进入内网后,利用黑客工具进行内网渗透并选择高价值目标服务器进行人工投放勒索病毒。为防止其它单位受到该勒索病毒的攻击,需积极应对。

1.1 病毒情况描述

本次爆发的勒索病毒,它会使用高强度加密方式加密磁盘文件并将后缀名篡改为.Techno、.DOC、.CHAK、.FREEMAN、.TRUE. 、RESERVE 等。现已确认,在没有病毒作者私钥的情况下无法恢复被加密的文件。

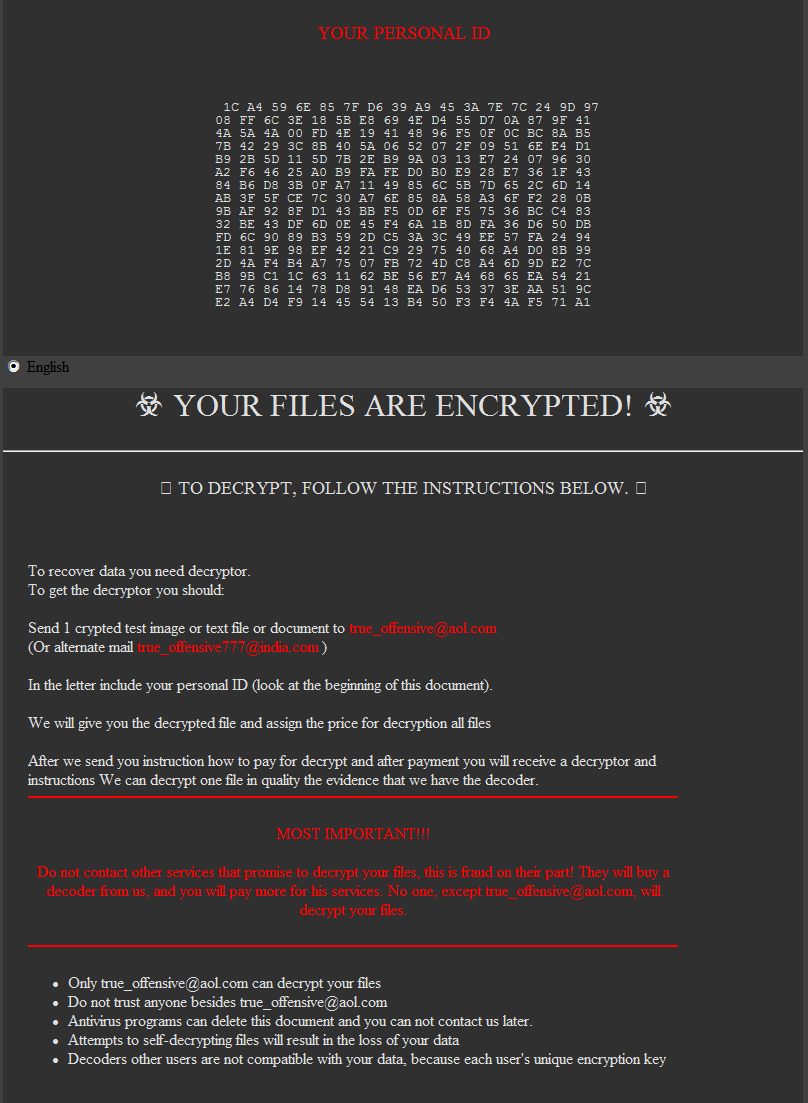

最终该病毒将引导受害者通过邮件与勒索者进行联系,要求受害者将被加密的图片或文档发送到指定的邮箱进行付费解密。

1.2 风险等级

风险等级:高

2 病毒原理分析

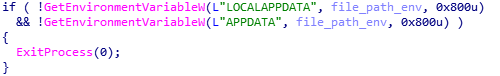

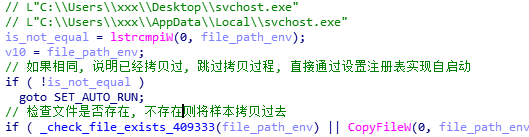

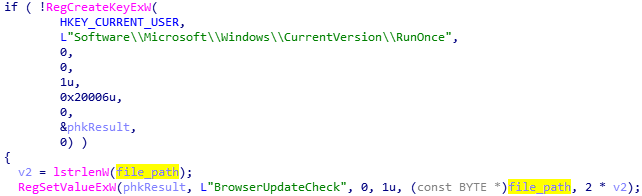

1. 将文件拷贝至环境变量目录(LOCALAPPDATA或APPDATA), 通过注册表设置自启动:

获取环境变量。

匹配路径,大小写敏感,路径不相同且文件不存在则将样本拷贝过去。

通过设置注册表项实现自启动。

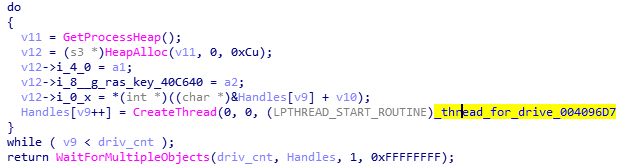

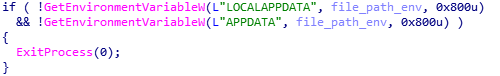

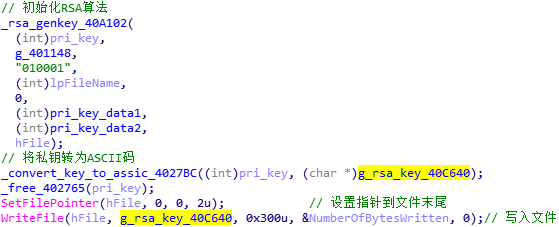

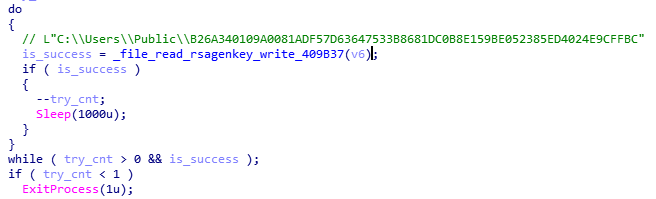

2. 获取环境变量 public 或 ALLUSERSPROFILE, 与解密出的固定字符串拼接,组成文件路径。判断文件是否存在。存在则读取,不存在则创建文件,并写入转为ASCII码后的私钥:

获取环境变量。

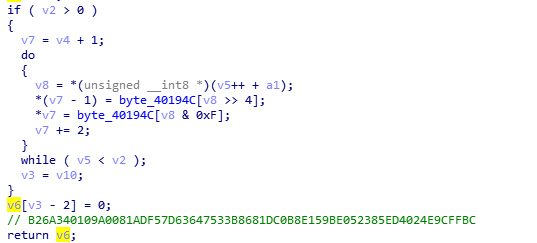

解密获取固定字符串

B26A340109A0081ADF57D63647533B8681DC0B8E159BE052385ED4024E9CFFBC

![]()

与环境变量的路径拼接。

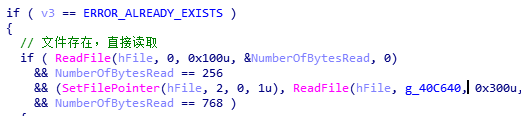

如果文件存在则直接读取,大小为0×400。

如果文件不存在,则初始化RSA算法,并把私钥保存在全局变量中。然后对私钥进行二次加密转换成ASCII码后写入文件中保存起来。

尝试10次,失败则进程退出。

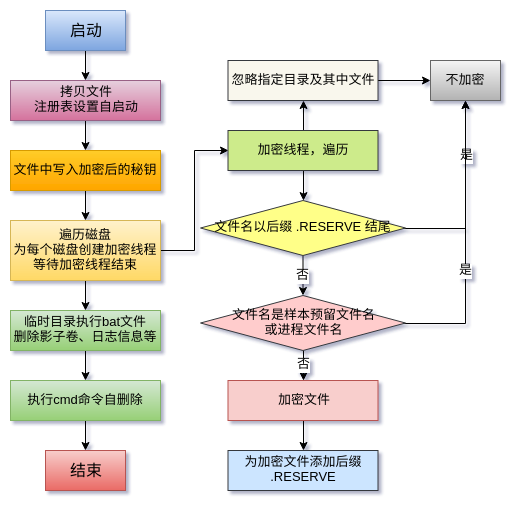

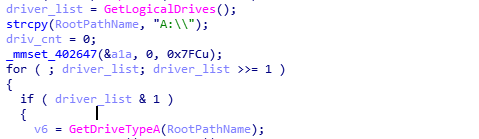

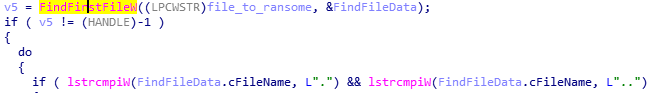

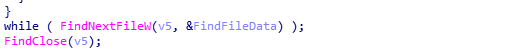

3. 遍历磁盘,为每个磁盘创建加密线程,并等待所有线程结束:

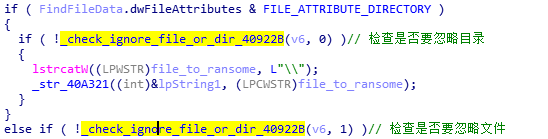

线程中遍历文件。

使用相同函数判断是否要忽略目录或文件,参数不同。

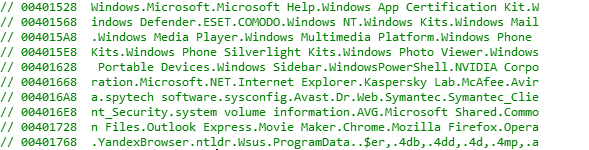

忽略的文件目录列表。

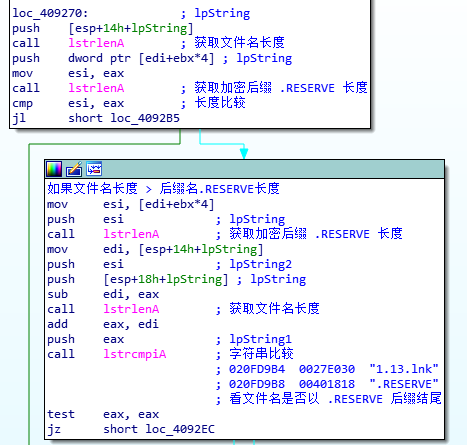

如果文件名以后缀 .RESERVE 结尾, 则不加密文件。

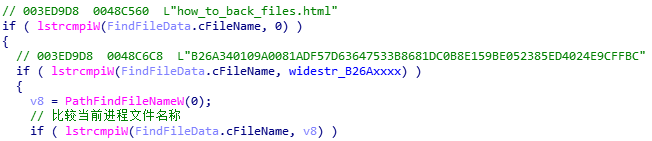

如果文件名为样本预留的文件名,或样本进程文件名,则不加密文件。

![]()

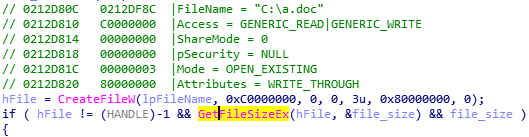

去掉文件只读属性。

加密前以读写权限打开文件,如果文件为空则不加密。

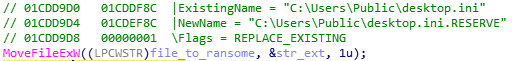

为加密的文件添加后缀.RESERVE。

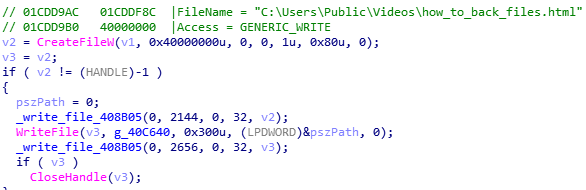

向how_to_back_files.html中写入文件加密秘钥和勒索信息。

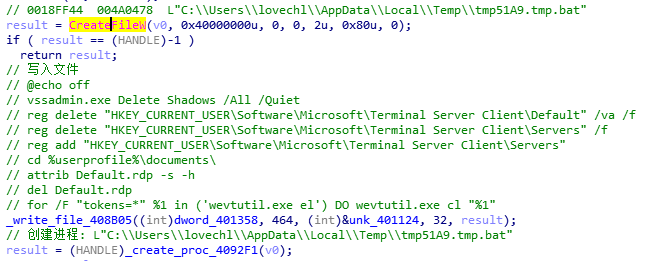

4. 临时目录创建.bat文件, 写入脚本并执行。脚本内容包括:删除影子卷,删除远程桌面连接信息文件default.rdp,通过wevtutil.exe命令删除日志信息等

5. 执行cmd命令实现自删除:

3 解决方案

3.1 天融信解决方案

3.1.1 通过天融信EDR终端威胁防御系统应急处理

安装天融信EDR进行病毒查杀与防御,企业版与单机版均可实现勒索病毒的应急防护。

3.1.1.1 EDR版本说明与下载方法:

- 单机互联网版下载地址(下载后需要更新病毒库)

- 单机离线版下载地址

ftp://ftp.topsec.com.cn/终端威胁防御系统(TOPAV)/单机版

- 企业版

企业版可以联系天融信当地销售、技术或者天融信官方客服电话咨询,咨询电话:400 610 5119、800 810 5119。

3.1.1.2 防御方法:

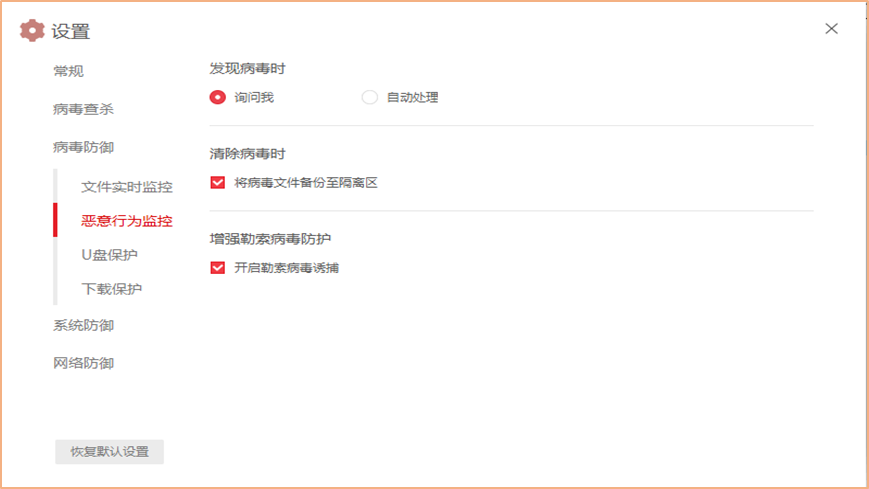

安装后建议开启勒索病毒诱捕功能,对未知勒索病毒进行防御:

EDR可以防御永恒之蓝、勒索病毒等漏洞攻击,如果需要添加IP协议控制规则,完全阻止远程主机访问本地主机445、3389、135、137-139端口可以在“防护中心”—“网络防御”—“IP协议控制”模块上增加自定义规则。如下图所示:

3.1.2 通过天融信防火墙、UTM设备进行防御

3.1.2.1 TOS系统配置方法:

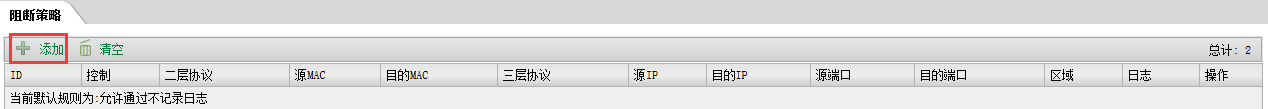

通过在设备上配置阻断策略来禁止445和3389端口的通信,具体方法如下:

3.1.2.1.1 添加策略:

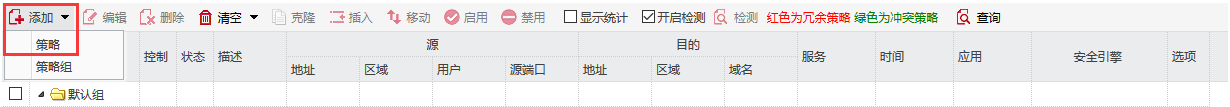

点击“防火墙”—“阻断策略”在阻断策略页签中点击“添加”,如下图所示:

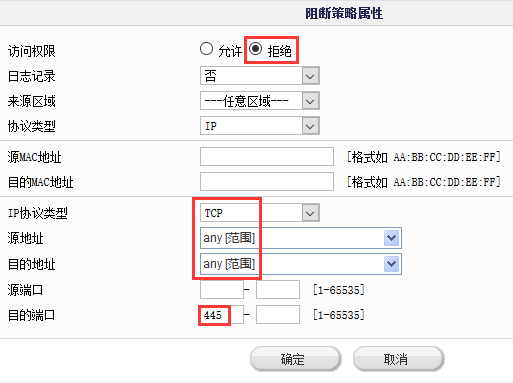

3.1.2.1.2 编辑策略内容:

访问权限为“拒绝”、协议类型为“IP”、IP协议类型为“TCP”、源地址和目的地址为“any”、目的端口为“445”,填写好后点击“确定”。如下图所示:

根据上述方法同样的添加一条禁止目的端口为3389的访问策略。

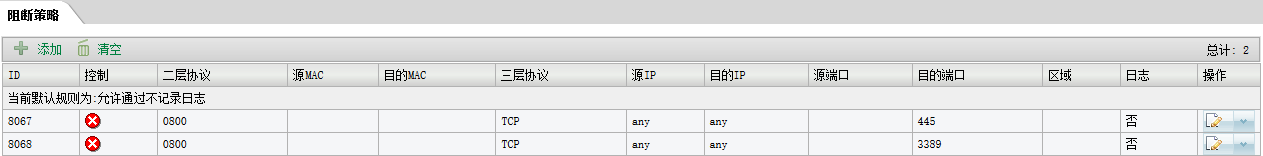

3.1.2.1.3 添加完成后的效果:

3.1.2.2 NGTOS系统配置方法:

通过在设备上配置访问控制来禁止445和3389端口的通信,具体方法如下:

3.1.2.2.1 添加需要阻断的端口:

点击“资源管理”—“服务”—“自定义服务”点击“添加”,如下图所示:

3.1.2.2.2 编辑自定义端口:

名称为“3389”也可任意填写、类型为“TCP”、端口为“3389”,点击确定。

使用同样的方法将445端口添加好即可。

3.1.2.2.3 添加完成后的效果:

3.1.2.2.4 添加访问控制策略:

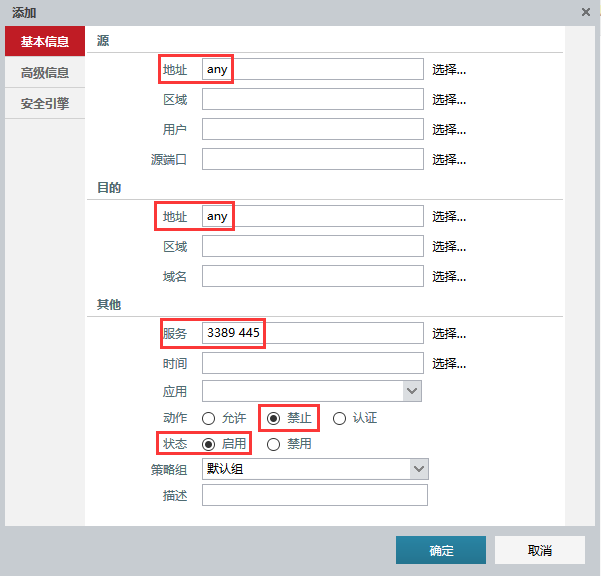

点击“安全策略”—“访问控制”点击“添加”下拉菜单中的“策略”,如下图所示:

3.1.2.2.5 编辑策略内容:

源地址为“any”、目的地址为“any”、服务选择为“445和3389”、动作为“禁止”、状态为“启用”,填写好后点击“确定”。如下图所示:

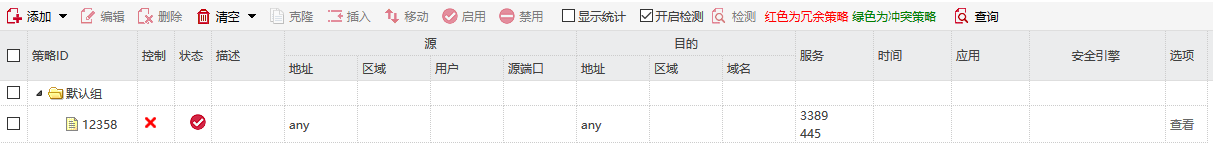

3.1.2.2.6 添加完成后的效果:

3.1.3 通过天融信入侵防御系统进行检测和防御

通过使用入侵防御设备(IDP)针对勒索病毒可以实现有效的数据通信阻断,切断了勒索病毒传输的路径。

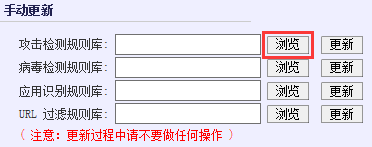

3.1.3.1 更新规则库文件:

攻击检测规则库下载路径为: ftp://ftp.topsec.com.cn/入侵防/入侵防御(TOPIDP)/规则库升级,下载ips-v2018.08.22.tir。

3.1.3.2 更新规则库文件:

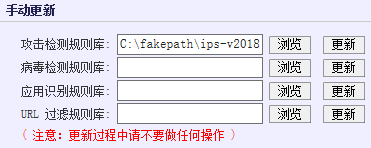

“系统管理”—“规则库管理”—“系统规则库”—“手动更新”,点击“攻击检测规则库”后边的“浏览”。如下图所示:

3.1.3.3 选择最新的规则库文件:

在弹出的窗口中选择最新的规则库文件ips-v2018.08.22然后点击“更新”即可。

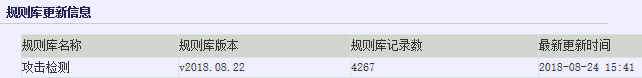

3.1.3.4 查看规则库版本:

“系统管理”—“规则库管理”—“系统规则库”—“规则库更新信息”中查看“攻击检测”规则库的版本为v2018.08.22。如下图所示:

3.1.3.5 添加攻击检测规则:

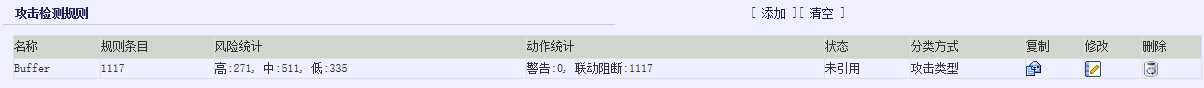

“安全防护”—“攻击检测规则”点击“添加”,规则名称可任意填写、分类方式为攻击类型、选择溢出攻击类、动作为联动阻断,点击确定。如下图所示:

添加完成后的效果如下:

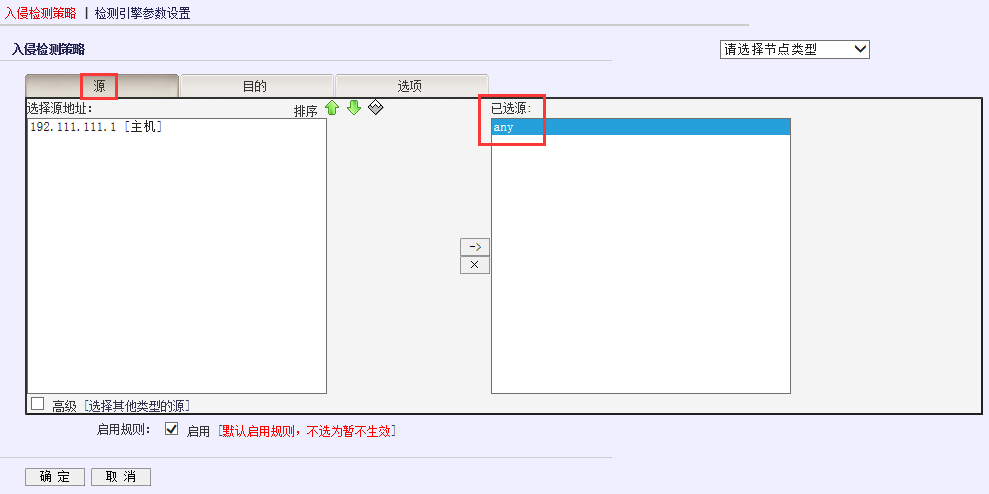

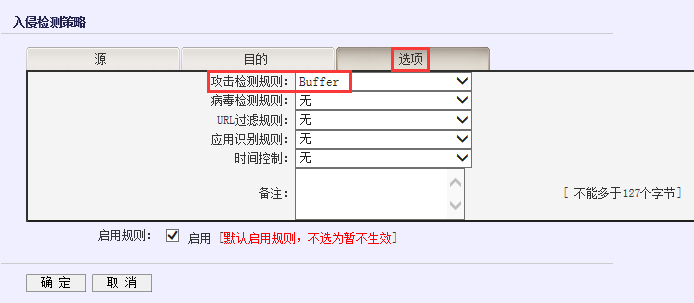

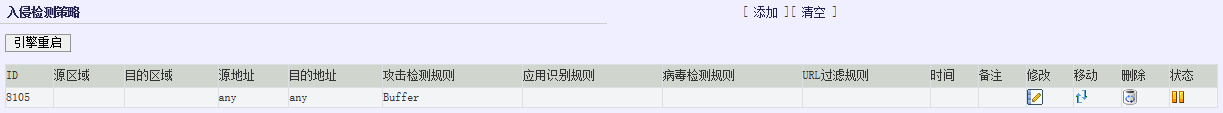

3.1.3.6 添加入侵检测策略:

“安全防护”—“入侵检测策略”点击“添加”,源为any、目的为any、选项中的攻击检测规则选择之前添加好的,本案例为Buffer。最后点击确定。如下图所示:

添加完成后的效果如下:

3.1.4 通过天融信风险探知进行探测

通过在天融信风险探知系统上配置扫描目标和扫描端口可对内部全网进行高危端口风险探查,精准发现开放有高危端口的主机或设备,及时进行定向安全防护处置,在风险探知上的配置方法简述如下:

3.1.4.1 新增扫描目标

管理扫描目标的具体操作步骤如下:

1)选择 任务管理 > 扫描配置 > 扫描目标管理。

2)新建扫描目标

(a)点击“新增”,如下图所示。

(b)参数设置完成后,点击“确定”按钮即可完成扫描目标的创建。

(c)添加完成后的效果:

2.新建扫描端口

管理扫描端口的具体操作步骤如下,主要添加135、139、445和3389等高危端口:

1)选择 任务管理 > 扫描配置 > 扫描端口管理,如下图所示

(a)点击“新增”,如图所示。

(b)参数设置完成后,点击“确定”按钮即可完成扫描目标的创建。

3.1.4.2 配置主机扫描任务

配置主机扫描任务的具体操作步骤如下:

1)选择 任务管理 > 任务列表 > 主机扫描任务,如下图所示。

(a)点击“新增”,创建任务名称,添加之前创建的扫描目标和扫描端口,即可完成主机扫描任务的配置。

3.1.4.3 扫描完成后对高危端口的查询结果

根据查询结果,可对开放有高危端口的IP资产进行针对性的安全检查和安全防护。

3.1.5 通过天融信日志收集与分析系统进行筛查预防

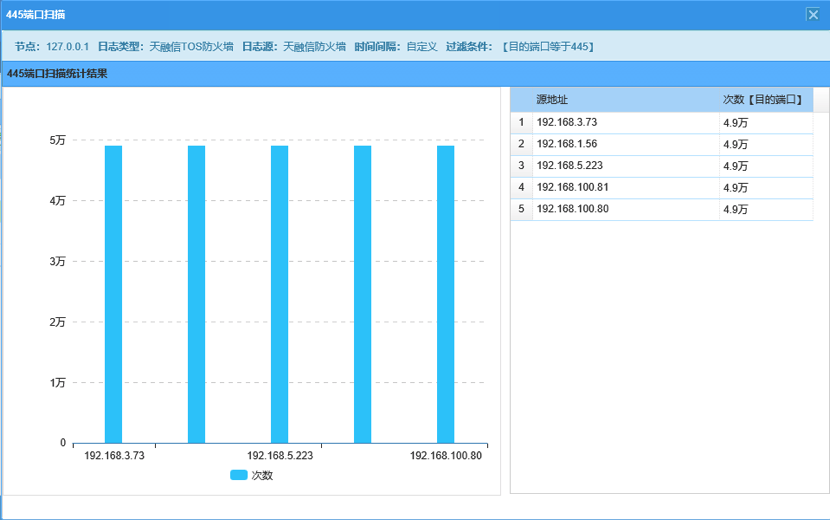

通过天融信日志收集与分析系统对频繁访问高危端口的主机进行分析

天融信日志收集与分析系统收集企业内部各类设备、主机、服务等日志,可通过日志分析与统计来发现访问行为,查询出目的为445等端口的访问记录,如下:

可通过统计主题功能来发现防火墙访问日志中高频访问高危端口的IP,具体配置方法如下:

3.1.5.1 配置统计主题

1)选择 日志 > 查询统计,激活“统计主题”页签,进入统计主题列表,点击【新建】按钮,弹出“创建主题”。

2)在分组字段勾选“源地址”,统计字段勾选“目的端口”,添加过滤条件“目标端口”等于445,保存后,执行主题就可完成统计。

3.1.5.2 统计完成后的结果查看

选择 日志 > 查询统计,选择当前统计任务,点击预览,查看统计结果。

统计高频访问445端口的IP地址,建议对这些IP有针对性的进行安全检查和处置。

其他高危端口如3389的统计分析配置方法同上,还可根据统计需要加入其他的统计字段以精确匹配。

3.2 通过主机安全配置

1. 开启 Windows 防火墙,阻止 445、3389 端口。必须要通过 RDP 管理的主机,建议更换 RDP 服务端口号。

2. 检查并修改计算机上的弱密码。

3.下面是关闭3389、445、139、135等端口的方法。

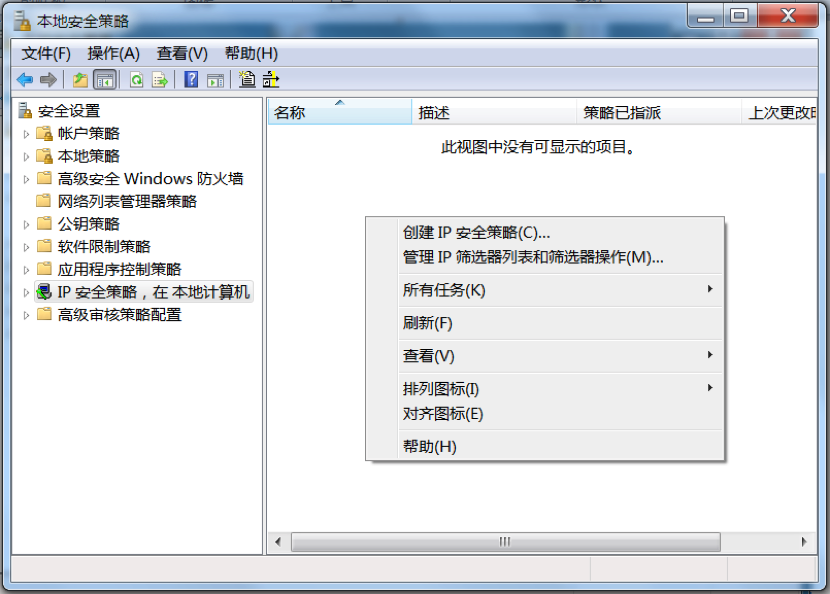

第一步, 点击“开始”菜单/设置/控制面板/管理工具,双击打开“本地安全策略”,选中“IP安全策略,在本地计算机”,在右边窗格的空白位置右击鼠标,弹出快捷菜单,选择“创建IP安全策略”(如下图),于是弹出一个向导。在向导中点击“下一步”按钮,为新的安全策略命名;再按“下一步”,则显示“安全通信请求”画面,在画面上把“激活默认相应规则”左边的钩去掉,点击“完成”按钮就创建了一个新的IP 安全策略。

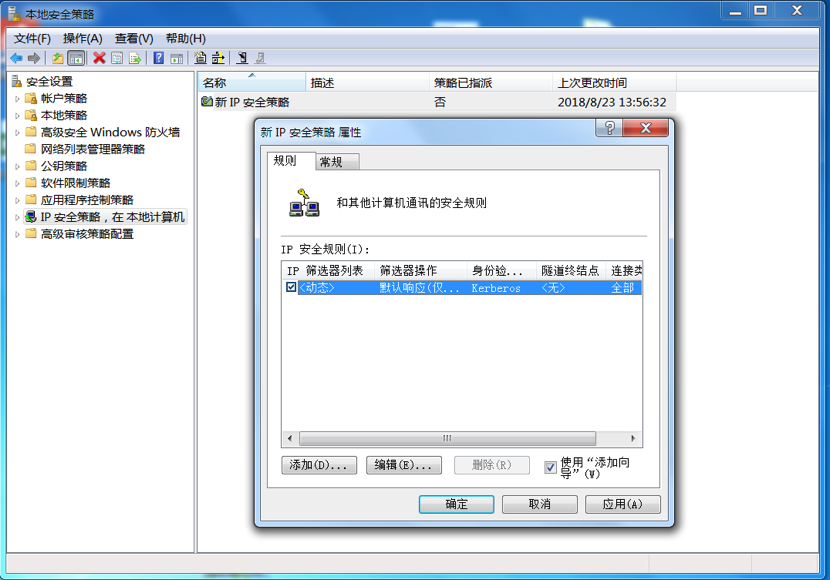

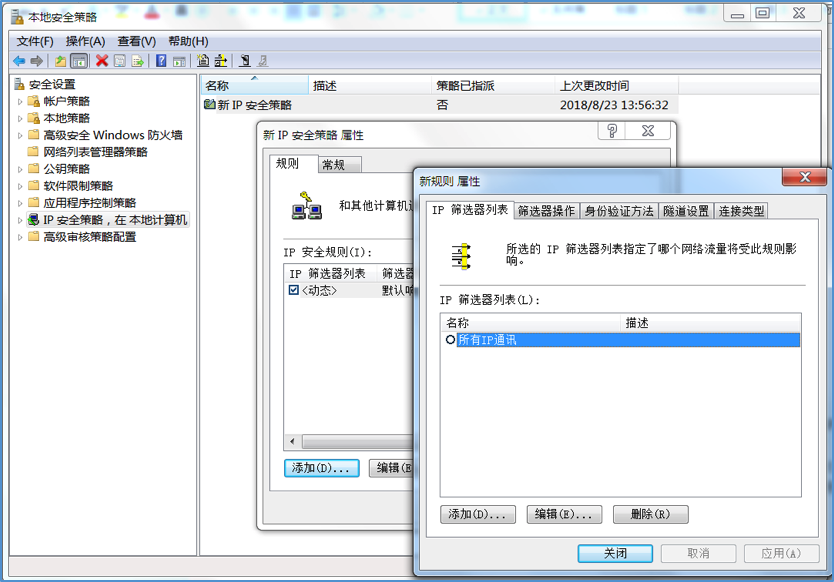

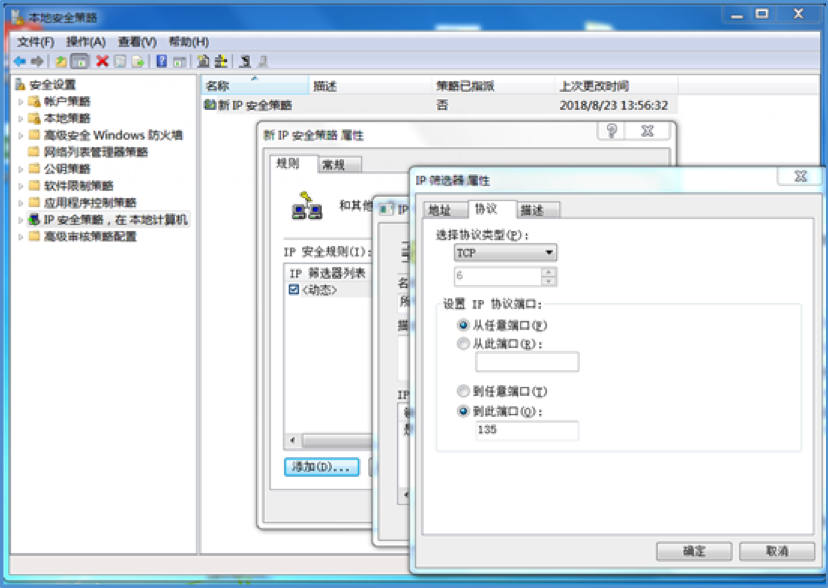

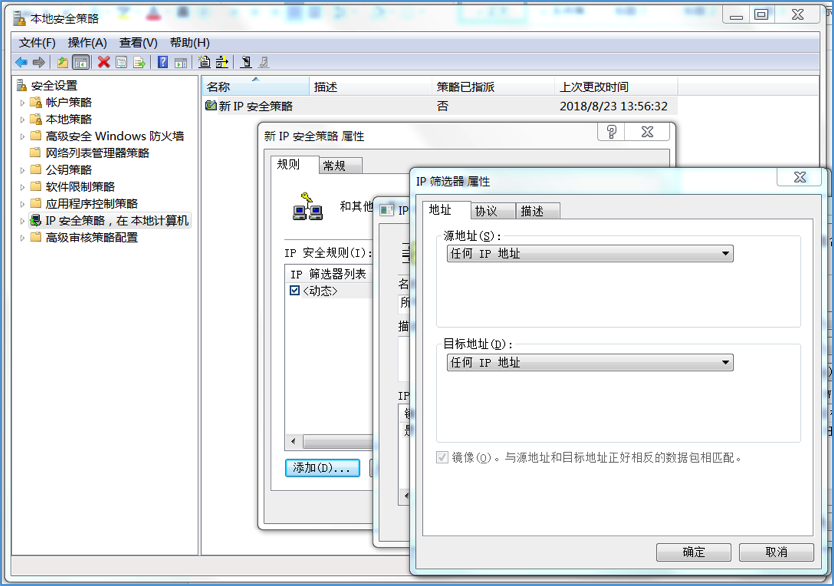

第二步,右击该IP安全策略,在“属性”对话框中,把“使用添加向导”左边的钩去掉,然后单击“添加”按钮添加新的规则,随后弹出“新规则属性”对话框,在画面上点击“添加”按钮,弹出IP筛选器列表窗口;在列表中,首先把“使用添加向导”左边的钩去掉,然后再点击右边的“添加”按钮添加新的筛选器。

第三步,进入“筛选器属性”对话框,首先看到的是寻址,源地址选“任何 IP 地址”,目标地址选“我的 IP地址”;点击“协议”选项卡,在“选择协议类型”的下拉列表中选择“TCP”,然后在“到此端口”下的文本框中输入“135”,点击“确定”按钮(如上图),这样就添加了一个屏蔽 TCP 135(RPC)端口的筛选器,它可以防止外界通过135端口连上你的电脑。点击“确定”后回到筛选器列表的对话框,可以看到已经添加了一条策略,重复以上步骤继续添加 TCP 137、139、445、593 端口和UDP 135、139、445 端口,为它们建立相应的筛选器。重复以上步骤添加TCP 1025、2745、3127、6129、3389端口的屏蔽策略,建立好上述端口的筛选器,最后点击“确定”按钮。

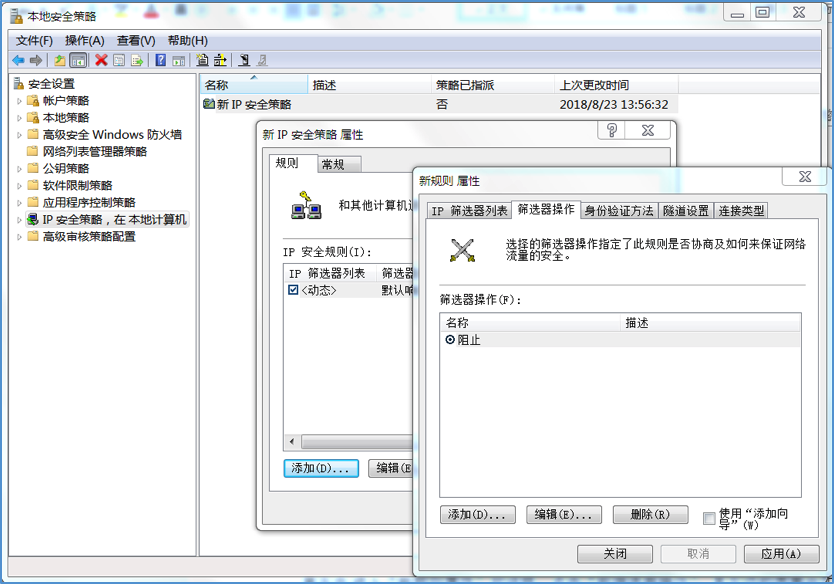

第四步,在“新规则属性”对话框中,选择“新 IP筛选器列表”,可查看已激活的筛选器,然后点击“筛选器操作”选项卡。在“筛选器操作”选项卡中,把“使用添加向导”左边的钩去掉,点击“添加”按钮,添加“阻止”操作(下图):在“新筛选器操作属性”的“安全措施”选项卡中,选择“阻止”,然后点击“确定”按钮。

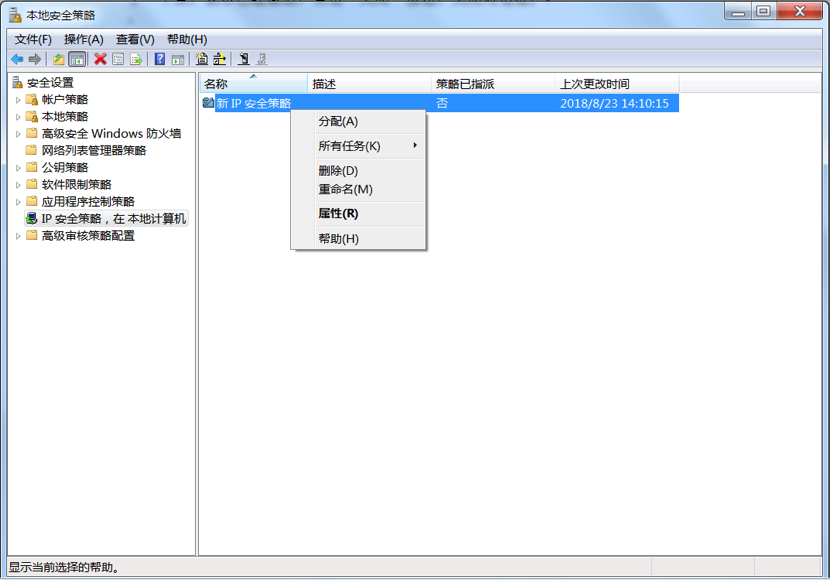

第五步,进入“新规则属性”对话框,点击“新筛选器操作”,选中“阻止”筛选器,点击“关闭”按钮,关闭对话框;最后回到“新IP安全策略属性”对话框,在“新的IP筛选器列表”左边打钩,按“确定”按钮关闭对话框。在“本地安全策略”窗口,用鼠标右击新添加的 IP 安全策略,然后选择“分配”。

3.3 其他排查方案

3.3.1 服务器终端排查

- 强制使用高强度密码策略;

- 针对不同机器,选用不同的管理密码;

- 开启系统安全更新,及时安装安全漏洞补丁;

- 建议服务器终端开启日志记录功能,为追踪溯源提供基础。

3.3.2 网络层面防护建议

- 建议更换 RDP 服务端口号,在核心交换机或防火墙上,阻止默认RDP端口(3389)的流量。

- 排查可能存在的内外网连通点,配置防火墙策略进行安全隔离。

4 天融信技术支持热线

天融信公司后续将积极为用户提供技术支持,进行持续跟踪并及时通报进展。

获取支持联系方式如下:

- 直接拨打400-610-5119电话联系当地技术支持团队获得支持。

- 座机拨打800-810-5119电话获取总部技术支持。