一、背景介绍

梦想cms以下简称“lmxcms”,是由“10年”(网名)开发的一套简单实用的网站管理系统(cms)。它是完全免费和开源的。

1.1 漏洞描述

在Lmxcms 1.4版本(目前最新版本)中,存在一处后台任意文件上传漏洞。Lmxcms允许管理员添加与修改前后端文件上传类型,未对所上传的文件进行过滤处理,从而导致漏洞发生。

1.2 受影响的系统版本

LMXCMS <=V1.4

二、漏洞分析

该漏洞位于Lmxcms站点后台 系统设置-基本设置-文件设置菜单下,可以设置后台以及前台允许上传的文件类型:

由于未对允许上传文件的类型进行限制,导致自行添加的文件类型均可被上传,例如上图中php类型的文件。

三、漏洞利用

首先登录后台,点击系统设置-基本设置-文件设置菜单下,可以设置后台以及前台允许上传的文件类型:

在允许上传的文件类型中,添加php类,在保存配置后,即可上传php类文件

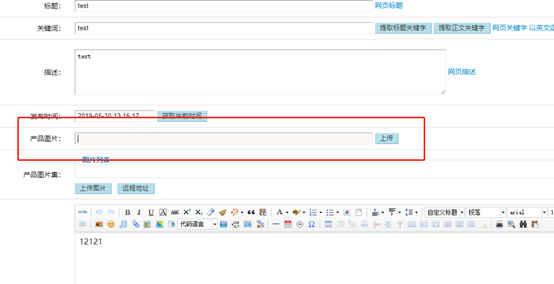

接着,在内容管理里,点击增加信息,增加一篇文章:

在选择文件处,选择传构造好的php文件

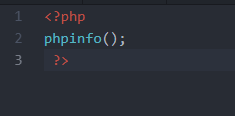

此时上传的php文件内容如下:

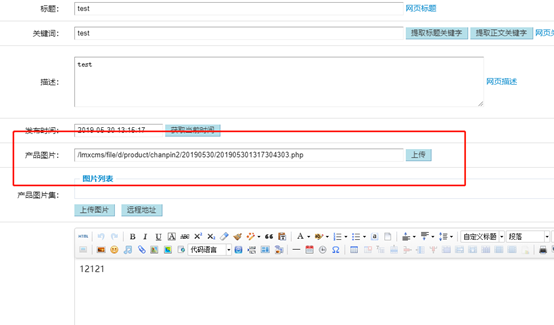

确认选择后,成功上传该文件

上传成功后,可在上图红框处查看文件上传后的地址

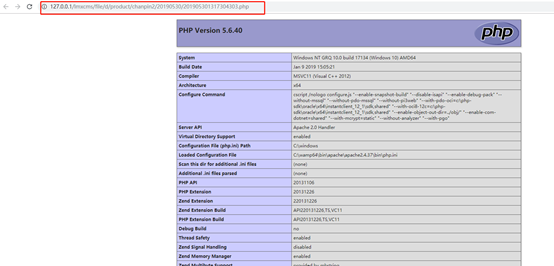

访问文件地址即可触发php文件中的payload

攻击者可以上传webshell文件,以此控制服务器以及展开进一步攻击。