pwn的艺术浅谈(一):linux栈溢出

这个系列主要介绍linux pwn的基础知识,包括堆栈漏洞的一些利用方法。这篇文章是这个系列的第一篇文章。这里我们以jarvisoj上的一些pwn题为例来对linux下栈溢出利用和栈的基本知识做一个简单的介绍。题目地址:https://www.jarvisoj.com/challenges。

0. Level0,栈的基本结构及nx绕过

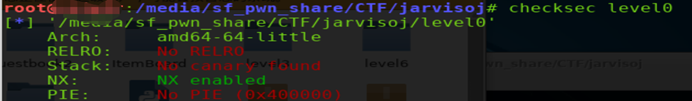

首先查看一下题目的保护措施(如下图所示),可以看到是一个只开启了NX的64位linux程序。

关于linux pwn常见的保护

0.RELRO

部分RELRO(由ld -z relro启用):

将.got段映射为只读(但.got.pl[......]