天融信阿尔法实验室 姜利晓 李喆 崔伟鹏

S2-032在互联网上席卷而来,针对于此,特采集互联网的一些数据进行测试,探测次漏洞对网络安全的影响程度:

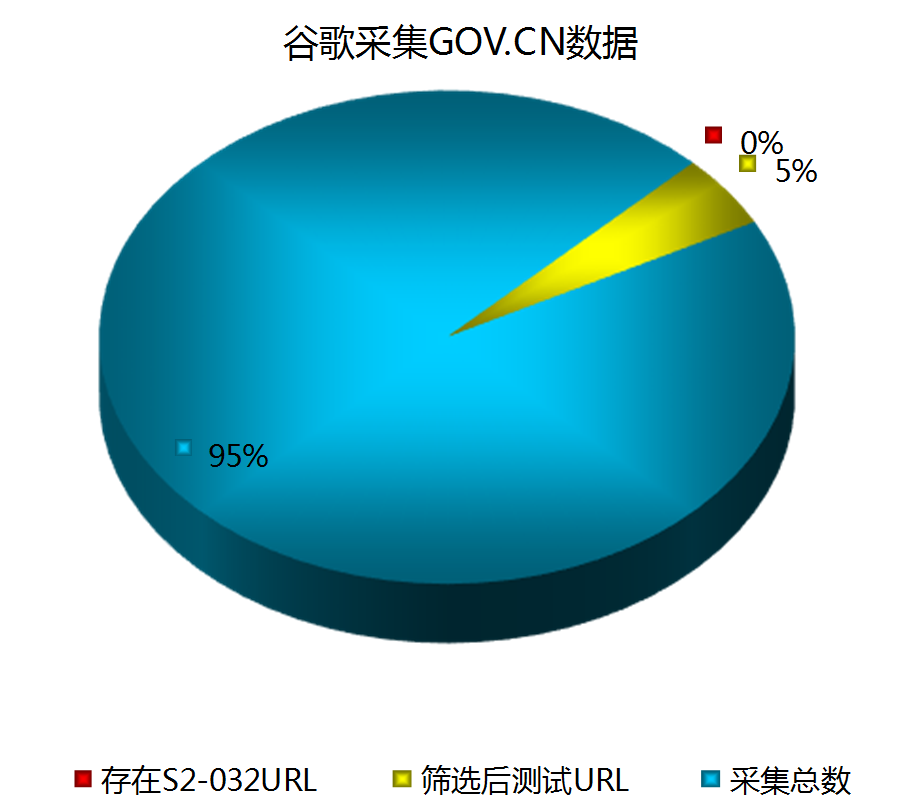

1 由于google 限制ip和每次查询不能超过1000条记录,针对gov.cn 域名中存在do指纹可查询900条,action 共600条,login.action ,共500条。

通过脚本工具记录完成。

以下可以通过手工查看数据,q是查询条件,start=900代表90页*10条每页,filter=0可以取消一层限制

http://www.google.com/search?q=do+gov.cn&start=900&filter=0

http://www.google.com/search?q=action+gov.cn&start=600&filter=0

http://www.google.com/search?q=login.action+gov.cn&start=500&filter=0

针对这次gov.cn一共搜集了2000+数据,通过脚本工具正则过滤去重等手段,最后筛选出100多条可测试数据,发现政府存在漏洞网站为0。

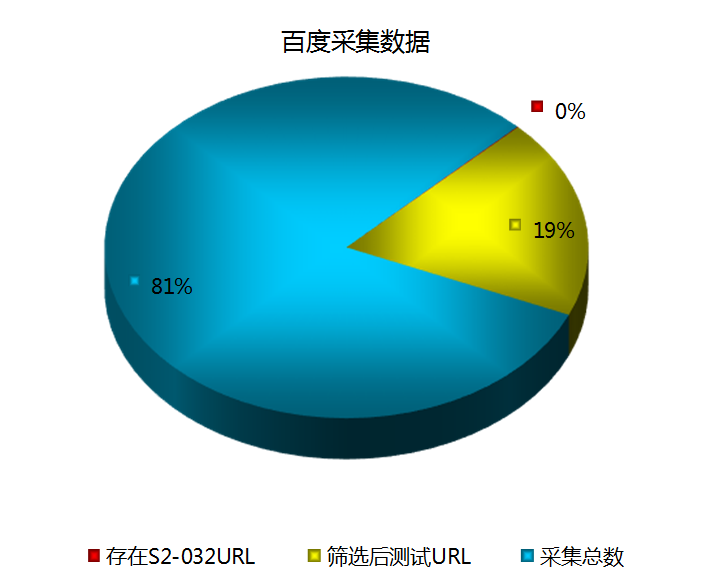

2 百度搜索inurl:*.action和inurl:*.do采集12000条数据,在去重和筛选后拿出2300条进行测试,成功数据为8。

http://zsbs.*****.gov.cn/zsonline/businessguide/guideLogin.action

http://wbdt.****.gov.cn:8080/registeredAction/transaction/frontDesk/tranLogin.action

http://www.****.cn/processMenu.action

http://www.****.gov.cn/shequ/sitePages/channelPages/page.action

http://qq.****.com/recharge/paysuccess.action

http://www.****.org.cn/seip/news/toLoadNewsContent.action

http://www.****.com/forum/loadNoteComments.action

http://career.buaa.edu.cn/homePageAction.dhtml

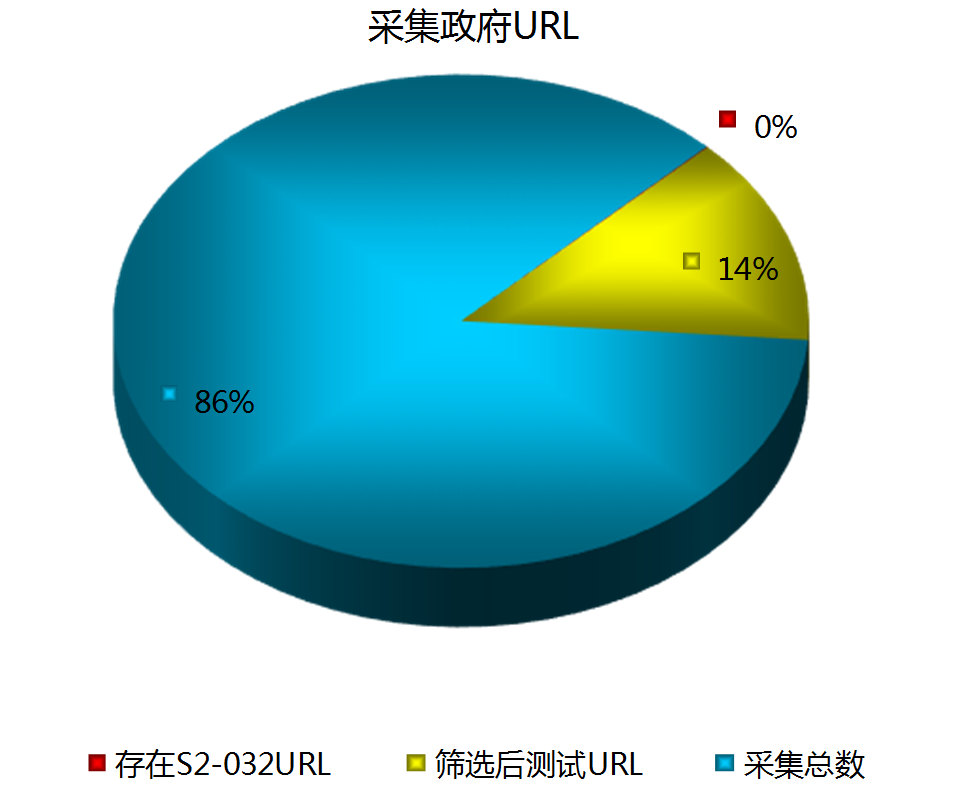

3 混合收集政府站8200条,在去重和筛选后拿出1300条进行测试成功4条。

http://www.****.gov.cn/shequ/sitePages/subPages/page.action

http://www.****.gov.cn:8083/bhwcms/sitesworld/admin608/page.action

http://www.kj.****.gov.cn:8080/czj-qt/toLoginCertCommon.action

http://zsbs.****.gov.cn/zsonline/guide/viewGuide.action

鉴于此结果,可以说的是,漏洞属于严重级别,但是成功率较低。

出现这个结果的原因有两个

1 本漏洞在Struts 2.3.18及其以上的版本才可以触发。而国内大多数的站点在上一次补丁更新后绝大多数停留在2.3.16这个版本无法触发。

2 部分站点的Struts没有开启动态方法调用。